OpenBSD - OpenBSD

Бесплатно, функционально и безопасно | |

| |

| Разработчик | Проект OpenBSD |

|---|---|

| Написано в | C, сборка, Perl, Оболочка Unix |

| Семейство ОС | Unix-подобный |

| Рабочее состояние | Текущий |

| Исходная модель | Открытый исходный код |

| изначальный выпуск | Июль 1996 г. |

| Последний релиз | 6,8 (18 октября 2020 г.) [±] |

| Репозиторий | |

| Менеджер пакетов | Инструменты пакета OpenBSD[1] |

| Платформы | Альфа, x86-64, ARMv7, ARMv8 (64-разрядная), PA-RISC, IA-32, ЛАНДИСК, Омрон ЛУНА-88К, Loongson, MIPS64, PowerPC, SPARC64[2] |

| Ядро тип | Монолитный |

| Userland | BSD |

| Дефолт пользовательский интерфейс | Изменено pdksh, X11 (FVWM ) |

| Лицензия | BSD, ISC, Другой разрешительные лицензии[3] |

| Официальный веб-сайт | www |

OpenBSD это ориентированный на безопасность, бесплатно и с открытым исходным кодом, Unix-подобный Операционная система на основе Распространение программного обеспечения Беркли (BSD). Тео де Раадт создал OpenBSD в 1995 году разветвление NetBSD. Согласно веб-сайту, проект OpenBSD делает упор на «переносимость, стандартизацию, корректность, проактивную безопасность и интегрированную криптографию».[4]

Проект OpenBSD поддерживает портативный версии многих подсистем как пакеты для других операционных систем. Поскольку в проекте делается упор на качество кода, многие компоненты повторно используются в других программных проектах. Android с Бионический Стандартная библиотека C основан на коде OpenBSD,[5] LLVM использует OpenBSD регулярное выражение библиотека,[6] и Windows 10 использует OpenSSH (OpenBSD Secure Shell) с LibreSSL.[7]

Слово «открытый» в названии OpenBSD относится к доступности операционной системы. исходный код на Интернет, хотя слово «открытый» в названии OpenSSH означает «OpenBSD». Это также относится к широкому спектру аппаратные платформы система поддерживает.[8]

История

В декабре 1994 г. Тео де Раадт был вынужден уйти из основной группы NetBSD, и его доступ к исходному репозиторию был отменен. Члены команды утверждали, что это произошло из-за личных столкновений на списки рассылки.[10]

В октябре 1995 года Де Раадт основал OpenBSD, новый проект, созданный на основе NetBSD 1.0. Первоначальный выпуск OpenBSD 1.2 был выпущен в июле 1996 года, за ним последовала OpenBSD 2.0 в октябре того же года.[11] С тех пор проект выпускает выпуск каждые шесть месяцев, каждый из которых поддерживается в течение одного года.

25 июля 2007 года разработчик OpenBSD Боб Бек объявил о создании Фонд OpenBSD, канадская некоммерческая организация, созданная для того, чтобы «действовать в качестве единого контактного лица для лиц и организаций, которым необходимо иметь дело с юридическим лицом, когда они хотят поддерживать OpenBSD».[12]

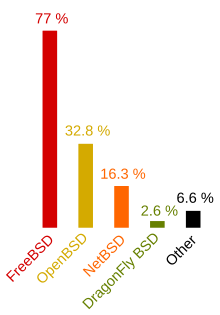

Трудно определить, насколько широко используется OpenBSD, потому что разработчики не публикуют и не собирают статистику использования. В сентябре 2005 года группа сертификации BSD провела опрос пользователей BSD, который показал, что 33% используют OpenBSD,[9] позади FreeBSD с 77 процентами и опережает NetBSD с 16 процентами.[n 1]

Использует

Сетевые устройства

OpenBSD имеет надежную TCP / IP сеть стек, и может использоваться как маршрутизатор[13] или же беспроводная точка доступа.[14] OpenBSD улучшения безопасности, встроенный криптография, и пакетный фильтр сделать его подходящим для целей безопасности, таких как брандмауэры,[15] системы обнаружения вторжений, и VPN шлюзы.

Несколько проприетарный системы основаны на OpenBSD, включая устройства от Armorlogic (Брандмауэр веб-приложений Profense), Calyptix Security,[16] GeNUA,[17] RTMX,[18] и .vantronix.[19]

Зарубежные операционные системы

Некоторые версии Microsoft с Сервисы для UNIX, расширение Windows операционной системы для обеспечения Unix-подобных функций, используйте много кода OpenBSD, включенного в Interix пакет взаимодействия,[20][21] разработан компанией Softway Systems Inc., которую Microsoft приобрела в 1999 году.[22][23] Core Force, продукт безопасности для Windows, основан на OpenBSD брандмауэр pf.[24]

Персональные компьютеры

OpenBSD поставляется с Ксенокара,[25] реализация X Window System, и подходит как настольная операционная система для персональные компьютеры, в том числе ноутбуки.[26][27]:xl По состоянию на сентябрь 2018 г.[Обновить], OpenBSD включает около 8000 пакетов в репозиторий программного обеспечения,[28] включая среды рабочего стола, такие как ГНОМ, Плазма 4, и Xfce и веб-браузеры, такие как Fire Fox и Хром.[29] В основной дистрибутив проекта также входят три оконных менеджера: cwm, FVWM (часть конфигурации по умолчанию для Xenocara) и twm.[30]

Серверы

OpenBSD предлагает полную сервер Suite и может быть сконфигурирован как почтовый сервер, веб сервер, FTP сервер, DNS сервер, маршрутизатор, брандмауэр, NFS файловый сервер, или любое их сочетание.

Безопасность

Вскоре после создания OpenBSD с Де Раадтом связалась местная компания по разработке программного обеспечения безопасности под названием Secure Networks (позже приобретенная McAfee ).[31][32] Они разрабатывали сетевая безопасность инструмент аудита под названием Ballista,[n 2] который должен был найти и эксплуатировать недостатки безопасности программного обеспечения. Это совпало с интересом Де Раадта к безопасности, поэтому они начали сотрудничать до выпуска OpenBSD 2.3.[33] Это сотрудничество помогло определить безопасность как центр внимания проекта OpenBSD.[34]

OpenBSD включает множество функций, направленных на повышение безопасности, таких как:

- Безопасные альтернативы POSIX функции в стандартной библиотеке C, такие как

strlcatзаstrcatиstrlcpyзаstrcpy[35] - Изменения в цепочке инструментов, в том числе проверка статических границ[36]

- Методы защиты памяти для защиты от недействительного доступа, такие как ProPolice и W ^ X страница функция защиты

- Сильный криптография и рандомизация[37]

- Системный вызов и файловая система ограничения доступа для ограничения возможностей процесса[38]

Чтобы снизить риск уязвимости или неправильной конфигурации, позволяя повышение привилегий, многие программы были написаны или адаптированы для использования разделение привилегий, отмена привилегии и укоренение. Разделение привилегий - это метод, впервые использованный в OpenBSD и вдохновленный принцип наименьших привилегий, где программа разбита на две или более частей, одна из которых выполняет привилегированные операции, а другая - почти всегда основная часть кода - выполняется без привилегий.[39] Отзыв привилегий аналогичен и включает в себя программу, выполняющую все необходимые операции с привилегиями, с которыми она начинается, а затем их удаление. Chrooting предполагает ограничение приложения одним разделом файловая система, запрещая ему доступ к областям, содержащим личные или системные файлы. Разработчики применили эти улучшения к версиям OpenBSD многих распространенных приложений, таких как tcpdump, файл, tmux, smtpd, и syslogd.[40]

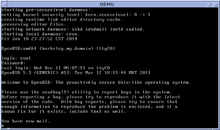

Разработчики OpenBSD сыграли важную роль в создании и развитии OpenSSH (он же OpenBSD Secure Shell), который разработан в репозиториях OpenBSD CVS. OpenBSD Secure Shell основана на оригинальном SSH.[41] Впервые он появился в OpenBSD 2.6 и теперь является самым популярным клиентом и сервером SSH, доступным во многих операционных системах.[42]

В проекте существует политика постоянного аудита исходного кода на предмет наличия проблем, работа, которую разработчик Марк Эспи описал как «никогда не завершенную ... больше вопрос процесса, чем поиска конкретной ошибки». Далее он перечислил несколько типичных шагов после обнаружения ошибки, в том числе проверку всего дерева исходных текстов на наличие тех же и похожих проблем, «попытка [ing] выяснить, следует ли вносить поправки в документацию» и исследование того, «возможно ли чтобы увеличить компилятор чтобы предупредить об этой конкретной проблеме ".[43]

Запись безопасности

На веб-сайте OpenBSD есть заметная ссылка на запись о безопасности системы. До июня 2002 года он гласил:

Пять лет без удаленной дыры в установке по умолчанию!

В июне 2002 г. Марк Дауд из Системы Интернет-безопасности обнаружил ошибку в коде OpenSSH, реализующего вызов-ответ аутентификация.[44] Этот уязвимость в стандартной установке OpenBSD позволял злоумышленнику удаленный доступ к корень учетной записи, что было чрезвычайно серьезно не только для OpenBSD, но и для большого количества других операционных систем, которые к тому времени использовали OpenSSH.[45] Эта проблема потребовала изменения слогана на веб-сайте OpenBSD:

Одна удаленная дыра в установке по умолчанию почти за 6 лет!

Цитата оставалась неизменной до тех пор, пока 13 марта 2007 г. не Альфредо Ортега из Core Security Technologies[46] раскрыла удаленную уязвимость, связанную с сетью.[47] Впоследствии цитата была изменена на:

Только две удаленные дыры в установке по умолчанию, чертовски много времени!

Это утверждение подверглось критике, поскольку установка по умолчанию содержит несколько запущенных служб, а для многих случаев использования требуются дополнительные службы.[48] Кроме того, поскольку дерево портов содержит неаудированные стороннее программное обеспечение, пользователи могут легко нарушить безопасность, установив или неправильно настроив пакеты. Однако проект утверждает, что слоган предназначены чтобы сослаться на установку по умолчанию и что она верна в этом отношении.

Одна из фундаментальных идей OpenBSD - стремление к тому, чтобы системы были простыми, чистыми и безопасный по умолчанию. Установка по умолчанию довольно минимальна, что, как утверждает проект, гарантирует, что начинающим пользователям «не нужно становиться экспертами по безопасности в одночасье»,[49] который подходит для open-source и аудит кода методы считаются важными элементами системы безопасности.[50]

Предполагаемый бэкдор

11 декабря 2010 года Грегори Перри, бывший технический консультант Федеральное Бюро Расследований (ФБР) отправило Де Раадту электронное письмо, в котором утверждалось, что ФБР заплатило некоторым бывшим разработчикам OpenBSD за 10 лет до того, как они вставили бэкдоры в Криптографическая структура OpenBSD. Де Раадт опубликовал это электронное письмо 14 декабря, направив его в список рассылки openbsd-tech и предложив провести аудит IPsec кодовая база.[51][52] Де Раадт скептически отнесся к отчету и предложил всем разработчикам самостоятельно проверить соответствующий код. В последующие недели ошибки были исправлены, но никаких доказательств наличия бэкдоров обнаружено не было.[53] Де Раадт заявил: «Я считаю, что NetSec, вероятно, заключила контракт на создание бэкдоров, как якобы утверждается. Если бы они были написаны, я не думаю, что они попали в наше дерево. Они могли быть развернуты как их собственный продукт».[54]

Критика

В декабре 2017 года Илья ван Спрундель, директор компании IOActive выступил на CCC[55] а также DEF CON[56], озаглавленный «Все ли BSD созданы одинаково? - Обзор уязвимостей ядра BSD.», в котором он заявил, что, хотя OpenBSD был явным победителем BSD с точки зрения безопасности, «в этих ядрах по-прежнему легко найти ошибки, даже в OpenBSD ".

Два года спустя, в 2019 году, был проведен доклад под названием «Систематическая оценка средств защиты OpenBSD».[57] в CCC, утверждая, что, хотя OpenBSD имеет некоторые эффективные средства защиты, значительная часть из них «в лучшем случае бесполезна и основана на чистой удаче и суевериях», аргументируя это тем, что при их разработке требуется более рациональный подход.[58]

Совместимость оборудования

Поддерживаемые платформы и устройства перечислены в Примечаниях к поддерживаемым платформам OpenBSD.[59] Другие конфигурации также могут работать, но просто еще не протестированы и не задокументированы. Примерные автоматически извлеченные списки поддерживаемых идентификаторов устройств доступны в стороннем репозитории.[60]

В 2020 году был представлен новый проект по автоматическому сбору информации о протестированных конфигурациях оборудования.[61]

Подпроекты

Многие проекты с открытым исходным кодом начинались как компоненты OpenBSD, в том числе:

- биоктл, общий RAID интерфейс управления похож на ifconfig

- Карп, бесплатная альтернатива Cisco запатентовано HSRP /VRRP протоколы резервирования

- cwm, оконный менеджер стека

- OpenBSD httpd,[62][63] реализация httpd

- hw.sensors, система датчиков, которую используют более 100 водителей

- LibreSSL, реализация SSL и TLS протоколы, разветвленные от OpenSSL 1.0.1 г[64]

- OpenBGPD, реализация BGP-4[65]

- OpenIKED, реализация IKEv2[66]

- OpenNTPD, более простая альтернатива ntp.org NTP демон[67]

- OpenOSPFD, реализация OSPF[65]

- OpenSMTPD, SMTP демон с IPv4 /IPv6, PAM, Maildir, и поддержка виртуальных доменов[68]

- OpenSSH, реализация SSH[69]

- ПФ, IPv4 /IPv6 брандмауэр с контролем состояния NAT, PAT, QoS и поддержка нормализации трафика

- pfsync, протокол синхронизации состояния межсетевого экрана для ПФ с высокая доступность поддержка использования Карп

- Sndio, компактный аудио и MIDI фреймворк

- спам, спам-фильтр с серый список поддержка, предназначенная для взаимодействия с ПФ

- Ксенокара, индивидуальный X.Org построить инфраструктуру[25]

Некоторые подсистемы были интегрированы в другие операционные системы BSD,[70][71][72] и многие из них доступны в виде пакетов для использования в других Unix-подобных системах.[73][74][75]

Администратор Linux Карлос Феноллоса прокомментировал переход с Linux на OpenBSD, что система верна Философия Unix небольших, простых инструментов, которые хорошо работают вместе: «Некоторые базовые компоненты специально не обладают такими функциональными возможностями. Поскольку 99% серверов не нуждаются в гибкости Apache, httpd OpenBSD будет работать нормально, будет более безопасным и наверное быстрее ".[76] Он охарактеризовал отношение сообщества разработчиков к компонентам следующим образом: «Когда сообщество решает, что какой-то модуль - отстой, они разрабатывают новый с нуля. OpenBSD имеет свои собственные NTPd, SMTPd и, в последнее время, HTTPd. Они отлично работают».[76] В результате OpenBSD относительно плодотворно создает компоненты, которые широко используются другими системами.

OpenBSD выполняет почти все свои стандартные демоны в chroot и привсеп структуры безопасности по умолчанию, как часть усиления базовой системы.[76]

В Calgary Internet Exchange была сформирована в 2012 году, отчасти для нужд проекта OpenBSD.[77]

Сторонние компоненты

OpenBSD включает в себя ряд сторонние компоненты, многие с патчами для OpenBSD,[29] Такие как X.Org, Лязг[78] (по умолчанию компилятор на нескольких архитектуры ), GCC,[36][n 3] Perl, НРД, Несвязанный, ncurses, GNU binutils, GDB, и AWK.

Разработка

Развитие идет непрерывно, а управление командой открыто и многоуровнево. Любой человек, обладающий соответствующими навыками, может внести свой вклад, при этом права на обязательство предоставляются в зависимости от заслуг, а Де Раадт выступает в качестве координатора.[27]:XXXV Выпускаются два официальных выпуска в год с увеличением номера версии на 0,1,[79] и каждый из них поддерживается в течение двенадцати месяцев (два цикла выпуска).[80] Релизы снимков также доступны через частые промежутки времени.

Исправления обслуживания для поддерживаемых выпусков можно применять вручную или путем обновления системы в соответствии с веткой исправлений CVS репозиторий для этого выпуска.[81] В качестве альтернативы системный администратор может выбрать обновление с помощью выпуска моментальных снимков, а затем регулярно обновлять систему в соответствии с -Текущий ветвь репозитория CVS, чтобы получить предварительный доступ к недавно добавленным функциям.

Стандартное ядро OpenBSD, предоставляемое по умолчанию, настоятельно рекомендуется для конечных пользователей, в отличие от операционных систем, которые рекомендуют пользовательскую настройку ядра.[82]

Пакеты вне базовой системы поддерживаются CVS через дерево портов и находятся в ведении отдельных сопровождающих, известных как носильщики. Помимо поддержания текущей ветки в актуальном состоянии, переносчики должны применять соответствующие исправления ошибок и исправления обслуживания к веткам своего пакета для поддерживаемых OpenBSD выпусков. Порты, как правило, не подлежат такой же постоянной проверке, как базовая система, из-за нехватки рабочей силы.

Двоичные пакеты создаются централизованно из дерева портов для каждой архитектуры. Этот процесс применяется для текущей версии, для каждого поддерживаемого выпуска и для каждого снимка. Администраторам рекомендуется использовать механизм пакетов, а не строить пакет из дерева портов, если только им не нужно выполнять собственные изменения исходного кода.

Разработчики OpenBSD регулярно встречаются на специальных мероприятиях, называемых хакатоны,[83] где они «садятся и кодируют», делая упор на продуктивность.[84]

Большинство новых релизов включают песню.[85]

Открытый исходный код и открытая документация

OpenBSD известна своей высококачественной документацией.[86][87]

Когда была создана OpenBSD, Де Раадт решил, что исходный код должен быть доступен для чтения всем. В то время небольшая группа разработчиков обычно имела доступ к исходному коду проекта.[88] Чак Кранор[89] и Де Раадт пришел к выводу, что такая практика «противоречит философии открытого исходного кода» и неудобна для потенциальных участников. Вместе Кранор и Де Раадт создали первую публичную анонимную CVS сервер. Решение Де Раадта позволило пользователям «играть более активную роль» и установило приверженность проекта открытому доступу.[88]

OpenBSD не включает закрытый исходный код бинарные драйверы в исходном дереве, и они не включают код, требующий подписи соглашения о неразглашении.[90]

Поскольку OpenBSD базируется в Канаде, экспортные ограничения США на криптографию не применяются, что позволяет дистрибутиву в полной мере использовать современные алгоритмы шифрования. Например, пространство подкачки разделено на небольшие разделы, и каждый раздел зашифрован собственным ключом, что гарантирует, что конфиденциальные данные не попадут в незащищенную часть системы.[15]

OpenBSD рандомизирует различные варианты поведения приложений, делая их менее предсказуемыми и, следовательно, более сложными для атак. Например, PID создаются и случайным образом связываются с процессами; то связывать системный вызов использует случайный номера портов; файлы создаются случайным образом индекс числа; а дейтаграммы IP имеют случайные идентификаторы.[91] Этот подход также помогает выявить ошибки в ядре и в программах пользовательского пространства.

Политика открытости OpenBSD распространяется и на документацию по оборудованию: на слайдах презентации в декабре 2006 года Де Раадт объяснил, что без нее «разработчики часто ошибаются при написании драйверов», и отметил, что «[о боже, я заставил это работать ] Раш труднее достичь, и некоторые разработчики просто сдаются ».[92] Далее он сказал, что поставляемые поставщиком двоичные драйверы неприемлемы для включения в OpenBSD, что они «не доверяют двоичным файлам поставщика, работающим в нашем ядре» и что «нет способа исправить [их] ... когда они ломаются. . "[92]

Лицензирование

OpenBSD поддерживает строгие лицензия политика,[3] предпочитая Лицензия ISC и другие варианты Лицензия BSD. Проект пытается «сохранить дух оригинальной Berkeley Unix. авторские права, "что позволило" получить "относительно свободный исходный код Unix".[3] Широко используемый Лицензия Apache и Стандартная общественная лицензия GNU считаются чрезмерно ограничительными.[93]

В июне 2001 г., вызванный опасениями по поводу модификации Дарреном Ридом формулировок лицензии IPFilter, был проведен систематический аудит лицензий на порты OpenBSD и деревья исходных текстов.[94] Код в более чем сотне файлов в системе оказался нелицензированным, неоднозначно лицензированным или использовался в нарушение условий лицензии. Чтобы гарантировать, что все лицензии соблюдаются должным образом, была предпринята попытка связаться со всеми соответствующими правообладателями: некоторые фрагменты кода были удалены, многие были заменены, а другие, такие как многоадресная передача маршрутизация инструменты mrinfo и map-mbone, мы перелицензированный чтобы OpenBSD мог продолжать их использовать.[95][96] Также в ходе аудита было удалено все программное обеспечение, произведенное Дэниел Дж. Бернштейн. В то время Бернштейн просил, чтобы все модифицированные версии его кода были одобрены им до распространения, требование, на которое разработчики OpenBSD не хотели тратить время или усилия.[97][98][99]

Из-за проблем с лицензией команда OpenBSD заново реализовала программное обеспечение с нуля или приняла подходящее существующее программное обеспечение. Например, разработчики OpenBSD создали ПФ пакетный фильтр после введения неприемлемых ограничений на IPFilter. PF впервые появился в OpenBSD 3.0[100] и теперь доступен во многих других операционных системах.[101] Разработчики OpenBSD также заменили инструменты под лицензией GPL (такие как CVS, разница, grep и pkg-config ) с разрешенно лицензированный эквиваленты.[102][103]

Финансирование

Хотя операционная система и ее портативные компоненты используются в коммерческих продуктах, Де Раадт говорит, что небольшая часть финансирования проекта поступает из отрасли: «традиционно все наше финансирование поступает от пожертвований пользователей и пользователей, покупающих наши компакт-диски (другие наши продукты не получают действительно не приносит нам много денег). Очевидно, это были не большие деньги ".[79]

На двухлетний период в начале 2000-х годов проект получил финансирование от DARPA, который "заплатил зарплату 5 человек, чтобы они работали полный рабочий день, купил оборудование на 30 тысяч долларов и оплатил 3 хакатона", POSSE проект.[79]

В 2006 году проект OpenBSD столкнулся с финансовыми трудностями.[104] В Фонд Mozilla[105] и GoDaddy[106] входят в число организаций, которые помогли OpenBSD выжить. Однако Де Раадт выразил озабоченность по поводу асимметрии финансирования: «Я думаю, что взносы должны были поступать в первую очередь от поставщиков, во-вторых, от корпоративных пользователей и, в-третьих, от отдельных пользователей. Но реакция была почти полностью противоположной, с почти Соотношение 15 к 1 в пользу маленьких людей. Большое спасибо, маленькие люди! "[79]

14 января 2014 года Боб Бек направил запрос на финансирование для покрытия расходов на электроэнергию. Если устойчивое финансирование не будет найдено, Бек предположил, что проект OpenBSD будет закрыт.[107] Вскоре проект получил пожертвование в размере 20 000 долларов США от Мирчи Попеску, румынского создателя биржи биткойнов MPEx. биткойны.[108] Проект привлек 150 000 долларов США.[109] в ответ на призыв, что позволит ему оплачивать счета и обеспечить свое краткосрочное будущее.[108] С 2014 года несколько крупных взносов в Фонд OpenBSD пришли из таких корпораций, как Microsoft,[110] Facebook и Google, а также Инициатива базовой инфраструктуры.[111]

Во время кампаний по сбору средств в 2016 и 2017 гг. Smartisan Китайская компания внесла основной вклад в проект.[112][113]

Распределение

OpenBSD свободно доступен различными способами: источник может быть получен анонимно. CVS,[114] а двоичные выпуски и снимки состояния разработки можно загрузить по FTP, HTTP и rsync.[115] Готовые наборы CD-ROM до версии 6.0 можно заказать через Интернет за небольшую плату, вместе с набором наклеек и копией музыкальной темы релиза. Они, с их произведениями искусства и другими бонусами, были одним из немногих источников дохода проекта, финансирования оборудования, интернет-услуг и других расходов.[116] Начиная с версии 6.1, наборы CD-ROM больше не выпускаются.

OpenBSD предоставляет система управления пакетами для простой установки и управления программами, не входящими в базовую операционную систему.[117] Пакеты - это двоичные файлы, которые извлекаются, управляются и удаляются с помощью инструментов пакета. В OpenBSD источником пакетов является система портов, набор Makefiles и другая инфраструктура, необходимая для создания пакетов. В OpenBSD порты и базовая операционная система разрабатываются и выпускаются вместе для каждой версии: это означает, что порты или пакеты, выпущенные, например, с 4.6, не подходят для использования с 4.5 и наоборот.[117]

Песни и произведения искусства

Первоначально OpenBSD использовала ореоловую версию Демон BSD талисман, нарисованный Эриком Грином, которого Де Раадт попросил создать логотип для версий 2.3 и 2.4 OpenBSD. Грин планировал создать полного демона, включая голову и тело, но только голова была завершена к OpenBSD 2.3. Корпус, а также вилы и хвост были завершены для OpenBSD 2.4.[118]

В последующих выпусках использовались такие вариации, как демон полиции Тая Семаки,[119] но в конце концов остановился на рыба фугу по имени Паффи.[120] С тех пор Паффи появлялся в рекламных материалах OpenBSD и фигурировал в релизных песнях и обложках.

Рекламные материалы ранних релизов OpenBSD не имели единой темы или дизайна, но позже CD-ROM, релизные песни, постеры и футболки для каждого релиза были созданы в едином стиле и теме, иногда при участии Тай Семака. из Клетчатые язычки дьяволов.[85] Они стали частью OpenBSD пропаганда, при этом в каждом выпуске излагается моральный или политический момент, важный для проекта, часто посредством пародии.[121]

Темы включены Пафф Варвар в OpenBSD 3.3, который включал рок песня и пародия на Конан-варвар ссылаясь на открытую документацию,[85] Мастер ОС в OpenBSD 3.7, связанный с работой проекта над драйверами беспроводной связи, и Хакеры утерянного рейда, пародия на Индиана Джонс ссылки на новые инструменты RAID в OpenBSD 3.8.

Смотрите также

- Сравнение операционных систем BSD

- Сравнение лицензий на бесплатное и открытое ПО

- Сравнение операционных систем с открытым исходным кодом

- КАМЕ проект, отвечает за поддержку OpenBSD IPv6

- Журнал OpenBSD

- Функции безопасности OpenBSD

- История версий OpenBSD

- Операционная система, ориентированная на безопасность

- Безопасность Unix

Примечания

- ^ а б Разрешен множественный выбор, так как пользователь может использовать несколько вариантов BSD бок о бок.

- ^ Позже переименован в Cybercop Scanner после того, как SNI был куплен Сетевые партнеры.

- ^ Начиная с OpenBSD 6.3[Обновить], в зависимости от платформы поставляется либо Clang 5.0.1, GCC 4.2.1, либо GCC 3.3.6.[78][36]

Рекомендации

- ^ «Управление пакетами». Часто задаваемые вопросы по OpenBSD. Получено 1 июня 2016.

- ^ «Платформы». OpenBSD. Получено 3 сентября 2016.

- ^ а б c «Политика авторских прав». OpenBSD. Получено 13 декабря 2011.

- ^ OpenBSD Project (19 мая 2020 г.). "OpenBSD". OpenBSD.org. Получено 12 октября 2020.

- ^ "Библиотека C Android содержит 173 файла с неизмененным кодом OpenBSD". Получено 8 октября 2018.

- ^ «Лицензия на выпуск LLVM». Получено 8 октября 2018.

- ^ «OpenSSH для Windows». Получено 8 октября 2018.

- ^ Граймс, Роджер А. (29 декабря 2006 г.). «Новогоднее решение №1: получить OpenBSD». InfoWorld.

- ^ а б Обзор использования BSD (PDF) (Отчет). Группа сертификации BSD. 31 октября 2005 г. с. 9. Получено 16 сентября 2012.

- ^ Гласс, Адам (23 декабря 1994). "Тео де Раадт". netbsd-пользователи (Список рассылки).

- ^ Де Раадт, Тео (18 октября 1996 г.). «Релиз OpenBSD 2.0». openbsd-анонс (Список рассылки).

- ^ "Объявление - Фонд OpenBSD". Журнал OpenBSD. 26 июля 2007 г.

- ^ «OpenBSD PF - Создание маршрутизатора». Получено 8 августа 2019.

- ^ «Создание точки беспроводного доступа OpenBSD». Получено 8 августа 2019.

- ^ а б Макинтайр, Тим (8 августа 2006 г.). "Присмотритесь к OpenBSD". Developerworks. IBM. Получено 13 декабря 2011.

- ^ «AccessEnforcer, модель AE800». Calyptix Security. Получено 28 мая 2016.

- ^ "Брандмауэр с высоким сопротивлением genugate". GeNUA. Получено 29 мая 2016.

- ^ "Операционные системы POSIX реального времени RTMX O / S IEEE". RTMX. Получено 13 декабря 2011.

RTMX O / S - это расширение продукта для Unix-подобной операционной системы OpenBSD с упором на встроенные специализированные приложения.

- ^ "Защищенная система .vantronix". Compumatica безопасные сети. Архивировано из оригинал 1 января 2012 г.. Получено 13 декабря 2011.

Межсетевой экран нового поколения - это не отдельное устройство, это маршрутизатор для работы в критически важных средах с высокими требованиями к доступности, всесторонней поддержке, а также надежных и надежных системах на базе OpenBSD.

- ^ Донерт, Роберто Дж. (21 января 2004 г.), «Обзор служб Windows для UNIX 3.5», OSNews, Дэвид Адамс, заархивировано из оригинал 11 февраля 2008 г.

- ^ Райтер, Брайан (26 января 2010 г.). "WONTFIX: select (2) в SUA 5.2 игнорирует тайм-аут". brianreiter.org.

- ^ «Microsoft приобретает Softway Systems для улучшения решений для взаимодействия с клиентами в будущем», Центр новостей Microsoft, Microsoft, 17 сентября 1999 г.

- ^ «Миллтех Консалтинг Инк.». 2019.

- ^ "Core Force", Основные лаборатории, получено 13 декабря 2011,

CORE FORCE обеспечивает фильтрацию входящих и исходящих пакетов с отслеживанием состояния для протоколов TCP / IP, используя порт Windows брандмауэра OpenBSD PF, детализированный контроль доступа к файловой системе и реестру, а также проверку целостности программ.

- ^ а б "О Xenocara". Ксенокара. Получено 13 декабря 2011.

- ^ Цанидакис, Манолис (21 апреля 2006 г.). «Использование OpenBSD на рабочем столе». Linux.com. Архивировано из оригинал 5 мая 2012 г.. Получено 9 марта 2012.

- ^ а б Лукас, Майкл В. (апрель 2013 г.). Absolute OpenBSD: Unix для практических параноиков (2-е изд.). Сан - Франциско, Калифорния: Пресс без крахмала. ISBN 978-1-59327-476-4.

- ^ «Статистика OpenPorts.se». OpenPorts.se. Получено 8 февраля 2018.

- ^ а б «OpenBSD 6.0». OpenBSD. Получено 1 ноября 2016.

- ^ "Система X Windows". Часто задаваемые вопросы по OpenBSD. Получено 22 мая 2016.

OpenBSD поставляется с оконными менеджерами cwm (1), fvwm (1) и twm (1), [...]

- ^ Варгезе, Сэм (8 октября 2004 г.). «Оставаться на передовой». Возраст. Получено 13 декабря 2011.

- ^ Лэрд, Кэмерон; Стаплин, Джордж Питер (17 июля 2003 г.). «Суть OpenBSD». ONLamp. Получено 13 декабря 2011.

- ^ Де Раадт, Тео (19 декабря 2005 г.). «Объявление о выпуске 2.3». openbsd-misc (Список рассылки).

Без своевременной поддержки [SNI] этого релиза, вероятно, не было бы.

- ^ Уэйнер, Питер (13 июля 2000 г.). «18.3 Пламя, драки и рождение OpenBSD». Бесплатно для всех: как Linux и движение за свободное программное обеспечение подрывают титанов высоких технологий (1-е изд.). ХарперБизнес. ISBN 978-0-06-662050-3. Архивировано из оригинал 22 января 2012 г.. Получено 13 декабря 2011.

- ^ Миллер, Тодд С .; Де Раадт, Тео (6 июня 1999 г.). strlcpy и strlcat - согласованное, безопасное, копирование и конкатенация строк. USENIX Ежегодная техническая конференция. Монтерей, Калифорния. Получено 13 декабря 2011.

- ^ а б c "gcc-local - локальные изменения в gcc". Страницы руководства OpenBSD. Получено 1 ноября 2016.

- ^ Де Раадт, Тео; Халлквист, Никлас; Грабовский, Артур; Keromytis, Angelos D .; Провос, Нильс (6 июня 1999 г.). Криптография в OpenBSD: обзор. USENIX Ежегодная техническая конференция. Монтерей, Калифорния. Получено 27 мая 2016.

- ^ «Залог () - новый механизм смягчения последствий». Получено 8 октября 2018.

- ^ Провос, Нильс (9 августа 2003 г.). «OpenSSH с разделением привилегий». Архивировано из оригинал 2 января 2012 г.. Получено 13 декабря 2011.

- ^ «Инновации». OpenBSD. Получено 18 мая 2016.

Разделение привилегий: [...] Эта концепция сейчас используется во многих программах OpenBSD, например [...] и т. Д.

- ^ «История проекта и кредиты». OpenSSH. Получено 13 декабря 2011.

- ^ «Профилирование использования SSH». OpenSSH. Получено 13 декабря 2011.

- ^ Бьянкуцци, Федерико (18 марта 2004 г.). "Интервью с Марком Эспи из OpenBSD". ONLamp. Получено 13 декабря 2011.

- ^ Системы Интернет-безопасности. Уязвимость OpenSSH Remote Challenge, 26 июня 2002 г. Был 17 декабря 2005 г.

- ^ Неполный список затронутых операционных систем.

- ^ Домашняя страница Core Security Technologies.

- ^ Основные технологии безопасности. Переполнение удаленного буфера ядра IPv6 mbufs OpenBSD. 13 марта 2007 г. Был 13 марта 2007 г.

- ^ Бриндл, Джошуа (30 марта 2008 г.), «Безопасность ничего не значит», Блог безопасности, получено 13 декабря 2011

- ^ "Безопасность". OpenBSD. Получено 13 декабря 2011.

Защищено по умолчанию.

- ^ Уилер, Дэвид А. (3 марта 2003 г.). «2.4. Подходит ли открытый исходный код для безопасности?». Безопасное программирование для Linux и Unix HOWTO. Получено 13 декабря 2011.

- ^ Де Раадт, Тео (14 декабря 2010 г.). «Утверждения относительно OpenBSD IPSEC». openbsd-tech (Список рассылки). Получено 28 мая 2016.

- ^ Холверда, Том (14 декабря 2010 г.). «ФБР добавило секретные бэкдоры в OpenBSD IPSEC». OSNews. Получено 13 декабря 2011.

- ^ Райан, Пол (23 декабря 2010 г.). «Аудит кода OpenBSD обнаруживает ошибки, но не обнаруживает бэкдор». Ars Technica. Получено 9 января 2011.

- ^ Мэтью Дж. Шварц (22 декабря 2010 г.). «Основатель OpenBSD считает, что ФБР построило бэкдор IPsec». InformationWeek: DARK чтение. Архивировано из оригинал 11 июля 2017 г.

- ^ Ван Спрундель, Илья (декабрь 2017 г.). «Все ли BSD созданы одинаково? - Обзор уязвимостей ядра BSD».

- ^ Ван Спрундель, Илья (июль 2017 г.). «Все ли BSD созданы одинаково? - Обзор уязвимостей ядра BSD» (PDF).

- ^ «Лекция: Систематическая оценка средств защиты OpenBSD». Декабрь 2019.

- ^ "Безопасен ли OpenBSD?". 29 декабря 2019.

- ^ «Платформы, поддерживаемые OpenBSD». Фонд OpenBSD. Получено 14 июля 2020.

- ^ «OpenBSD 6.7: идентификаторы поддерживаемых устройств». BSD Hardware Project. Получено 14 июля 2020.

- ^ «Аппаратные тенденции OpenBSD». BSD Hardware Project. Получено 14 июля 2020.

- ^ "src / usr.sbin / httpd /". OpenBSD CVSWeb.

- ^ "web / obhttpd: HTTP-сервер OpenBSD". Freshports.

- ^ "LibreSSL". Получено 8 августа 2019.

- ^ а б «OpenBGPD». Получено 8 августа 2019.

- ^ "OpenIKED". Архивировано из оригинал 14 мая 2017 г.. Получено 8 августа 2019.

- ^ «OpenNTPD». Получено 8 августа 2019.

- ^ «OpenSMTPD». Получено 8 августа 2019.

- ^ "OpenSSH". Получено 8 августа 2019.

- ^ «Содержимое / stable / 10 / crypto / openssh / README». svnweb.freebsd.org. Получено 19 мая 2016.

Это порт отличного OpenSSH OpenBSD для Linux и других Unix.

- ^ "src / crypto / external / bsd / openssh / dist / README - просмотр - 1.4". Репозитории NetBSD CVS. Получено 19 мая 2016.

- ^ "dragonfly.git / blob - crypto / openssh / README". gitweb.dragonflybsd.org. Получено 19 мая 2016.

Это порт отличного OpenSSH OpenBSD для Linux и других Unix.

- ^ "Arch Linux - openssh 7.2p2-1 (x86_64)". Arch Linux. Получено 17 мая 2016.

- ^ "openssh". OpenSUSE. Получено 17 мая 2016.

- ^ «Debian - Подробная информация о пакете openssh-client в jessie». Debian. Получено 17 мая 2016.

- ^ а б c https://cfenollosa.com/blog/openbsd-from-a-veteran-linux-user-perspective.html

- ^ Де Раадт, Тео (18 июня 2013 г.). «Интернет-обмен для Калгари» (PDF). Получено 9 октября 2018.

- ^ а б "clang-local - специфичное для OpenBSD поведение LLVM / clang". Страницы руководства OpenBSD. Получено 2 февраля 2018.

- ^ а б c d Эндрюс, Джереми (2 мая 2006 г.). "Интервью: Тео де Раадт". KernelTrap. Архивировано из оригинал 24 апреля 2013 г.

- ^ "Варианты OpenBSD". Часто задаваемые вопросы по OpenBSD. Получено 22 мая 2016.

- ^ «Применение патчей в OpenBSD». OpenBSD: часто задаваемые вопросы. Получено 15 мая 2016.

- ^ «Переход на OpenBSD». OpenBSD: часто задаваемые вопросы. Получено 4 января 2017.

- ^ «Хакатоны». OpenBSD. Получено 18 мая 2016.

- ^ "Интервью: Тео де Раадт из OpenBSD". NewsForge. 28 марта 2006 г.. Получено 31 марта 2016.

- ^ а б c "Релиз песни". OpenBSD. Получено 22 мая 2016.

- ^ Чисналл, Дэвид (20 января 2006 г.). "BSD: Другое бесплатное семейство UNIX". InformIT. В архиве из оригинала 14 марта 2014 г.

- ^ Смит, Джесси (18 ноября 2013 г.). «OpenBSD 5.4: Puffy на рабочем столе». В архиве с оригинала от 30 апреля 2014 г.

- ^ а б Кранор, Чак Д .; Де Раадт, Тео (6 июня 1999 г.). Открытие исходного репозитория с помощью анонимной CVS. USENIX Ежегодная техническая конференция. Монтерей, Калифорния. Получено 13 декабря 2011.

- ^ Кранор, Чак Д. "Домашняя страница Чака Крэнора". Получено 13 декабря 2011.

Я также разместил и помог создать первый анонимный сервер CVS в Интернете (исходный anoncvs

.openbsd [...].org - ^ «Цели проекта». OpenBSD. Получено 18 мая 2016.

Интегрируйте хороший код из любого источника с приемлемыми лицензиями. [...], соглашения о неразглашении неприемлемы.

- ^ Де Раадт, Тео; Халлквист, Никлас; Грабовский, Артур; Keromytis, Angelos D .; Провос, Нильс (6 июня 1999 г.). «Случайность, используемая внутри ядра». Криптография в OpenBSD: обзор. USENIX Ежегодная техническая конференция. Монтерей, Калифорния. Получено 1 февраля 2014.

- ^ а б Де Раадт, Тео (5 декабря 2006 г.). «Презентация на OpenCON». OpenBSD. Получено 13 декабря 2011.

- ^ Мацан, Джем (15 июня 2005 г.). "Знатоки BSD в Linux". NewsForge. Linux.com. Получено 28 мая 2016.

- ^ Гасперсон, Тина (6 июня 2001 г.). «OpenBSD и ipfilter все еще борются из-за разногласий по лицензии». Linux.com. Архивировано из оригинал 26 июня 2008 г.

- ^ "src / usr.sbin / mrinfo / mrinfo.c - просмотр - 1,7". cvsweb.openbsd.org. 31 июля 2001 г.. Получено 24 мая 2016.

Новая лицензия от Xerox! Этот код теперь БЕСПЛАТНЫЙ! Прошло время и много писем, но оно того стоит.

- ^ "src / usr.sbin / map-mbone / mapper.c - просмотр - 1.5". cvsweb.openbsd.org. 31 июля 2001 г.. Получено 24 мая 2016.

Новая лицензия от Xerox! Этот код теперь БЕСПЛАТНЫЙ! Прошло время и много писем, но оно того стоит.

- ^ Де Раадт, Тео (24 августа 2001 г.). "Re: Why were all DJB's ports removed? No more qmail?". openbsd-misc (Mailing list). Архивировано из оригинал on 19 April 2016.

- ^ Bernstein, Daniel J. (27 August 2001). "Re: Why were all DJB's ports removed? No more qmail?". openbsd-misc (Mailing list). Архивировано из оригинал on 4 February 2012.

- ^ Espie, Marc (28 August 2001). "Re: Why were all DJB's ports removed? No more qmail?". openbsd-misc (Mailing list). Архивировано из оригинал on 19 April 2016.

- ^ Hartmeier, Daniel (10 June 2002). Design and Performance of the OpenBSD Stateful Packet Filter (pf). USENIX Annual Technical Conference. Монтерей, Калифорния. Получено 13 декабря 2011.

- ^ The OpenBSD PF Packet Filter Book: PF for NetBSD, FreeBSD, DragonFly and OpenBSD. Reed Media Services. 2006 г. ISBN 0-9790342-0-5. Получено 19 мая 2016.

- ^ "New BSD licensed CVS replacement for OpenBSD". Получено 9 октября 2018.

- ^ "pkg-config(1)". Получено 9 октября 2018.

- ^ "OpenBSD Project in Financial Danger". Slashdot. 21 March 2006. Получено 12 декабря 2014.

- ^ "Mozilla Foundation Donates $10K to OpenSSH". Slashdot. 4 апреля 2006 г.. Получено 12 декабря 2014.

- ^ "GoDaddy.com Donates $10K to Open Source Development Project". The Hosting News. 19 April 2006. Archived from оригинал on 11 November 2006.

- ^ Beck, Bob (14 January 2014). "Request for Funding our Electricity". openbsd-misc (Mailing list). Получено 17 May 2016.

- ^ а б Bright, Peter (20 January 2014). "OpenBSD rescued from unpowered oblivion by $20K bitcoin donation". Ars Technica. Получено 20 января 2014.

- ^ "The OpenBSD Foundation 2014 Fundraising Campaign". OpenBSD Foundation. Получено 24 мая 2014.

- ^ McAllister, Neil (8 July 2015). "Microsoft rains cash on OpenBSD Foundation, becomes top 2015 donor". Реестр. Получено 27 мая 2016.

- ^ "Contributors". OpenBSD Foundation. Получено 27 мая 2016.

- ^ "OpenBSD Donors".

- ^ "Smartisan Makes Another Iridium Donation to the OpenBSD Foundation". Undeadly.

- ^ "Anonymous CVS". OpenBSD. Получено 13 декабря 2011.

- ^ "Mirrors". OpenBSD. Получено 22 мая 2016.

- ^ "Orders". OpenBSD. Архивировано из оригинал on 19 December 2011. Получено 20 мая 2016.

- ^ а б "Packages and Ports". OpenBSD Frequently Asked Questions. Получено 22 мая 2016.

- ^ "OpenBSD". mckusick.com. Получено 12 декабря 2014.

- ^ De Raadt, Theo (19 May 1999). "OpenBSD 2.5 Release Announcement". openbsd-announce (Mailing list). Архивировано из оригинал on 14 March 2014.

OpenBSD 2.5 introduces the new Cop daemon image done by cartoonist Ty Semeka.

- ^ "OpenBSD 2.7". OpenBSD. Получено 22 мая 2016.

- ^ Matzan, Jem (1 December 2006). "OpenBSD 4.0 review". Software in Review. Получено 13 декабря 2011.

Each OpenBSD release has a graphical theme and a song that goes with it. The theme reflects a major concern that the OpenBSD programmers are addressing or bringing to light.